This articles is published 1427 days ago and last updated 1427 days ago, some information may be out of date.

MikroTik RouterOS 7 防火墻基礎設定

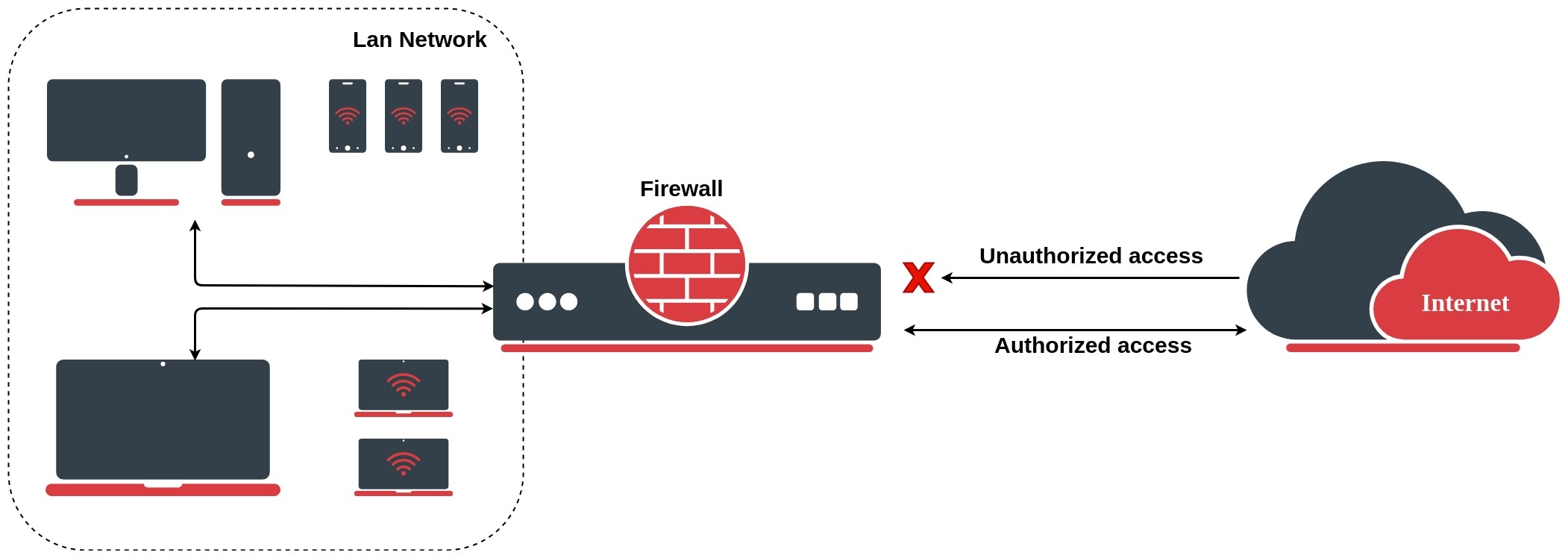

![firewall-fundamental.jpg]() firewall-fundamental.jpg

firewall-fundamental.jpg

source: mikrotik

Mikrotik Router 的防火牆設定大部份預設是沒有rules,需要自行添加。Mikrotik Router也是基於iptables,所以在設定前可以多了解一下Linux的防火牆(iptables)初探 - King Zone。

基於命令行的方式,可以較完整地顯示所有內容。

established是建立成功的連線、related相關性的連線,untracked不經過RAW表的數據,在filter表格內進入(input)都會被接受(accept)。

ip firewall/filter/add action=accept chain=input connection-state=established,related,untracked

invalid無效的數據包,在filter表格內進入(input)都會被掉棄(drop)。

ip firewall/filter/add action=drop chain=input connection-state=invalid

- 任何

icmp的連線會被允許。

ip firewall/filter/add action=accept chain=input protocol=icmp

- 信任本機

loopback網絡

ip firewall/filter/add action=accept chain=input dst-address=127.0.0.1

- 在經

WAN網絡接口進入filter表格內,沒有匹配到上面的所有rules,都會被掉棄(drop)。

ip firewall/filter/add action=drop chain=input in-interface=WAN

- 符合

established是建立成功的連線和related相關性的連線,的轉發(forward)流量可以走fasttrack-connection(硬件加速)。

ip firewall/filter/add action=fasttrack-connection chain=forward connection-state=related,established hw-offload=yes

- 符合

established是建立成功的連線和related相關性的連線,的轉發(forward)流量都會被接受(accept)。

ip firewall/filter/add action=accept chain=forward connection-state=established,related,untracked

invalid無效的數據包,的轉發(forward)流量都會被掉棄(drop)。

ip firewall/filter/add action=drop chain=forward connection-state=invalid

- 經WAN網絡接口進入的的流量,但沒有經NAT建立的連線都會被掉棄(

drop)。

ip firewall/filter/add action=drop chain=forward connection-nat-state=!dstnat connection-state=new in-interface=WAN

也可以Terminal內輸入所有rules

/ip firewall filter

add action=accept chain=input connection-state=established,related,untracked

add action=drop chain=input connection-state=invalid

add action=accept chain=input protocol=icmp

add action=accept chain=input dst-address=127.0.0.1

add action=drop chain=input in-interface=WAN

add action=fasttrack-connection chain=forward connection-state=established,related hw-offload=yes

add action=accept chain=forward connection-state=established,related,untracked

add action=drop chain=forward connection-state=invalid

add action=drop chain=forward connection-nat-state=!dstnat connection-state=new in-interface=WAN

如果設定了NAT對外開放80,443端口,也需要在防火牆內放行80,443端口。

基於防火牆由上至下匹配的特性,要在filter表格內進入(input)都會被掉棄(drop)前面添加rule。

ip firewall/filter/add action=accept chain=input protocol=tcp dst-port=80,443 in-interface=WAN

如果有設定IPSec連線,這2條rules也需要添加到防火牆內。

ip firewall filter add action=accept chain=forward ipsec-policy=in,ipsec

ip firewall filter add action=accept chain=forward ipsec-policy=out,ipsec

大部份Mikrotik Router 的防火牆是沒有預設rules,基於安全考慮,還是建議做好基本設定來保護自家網絡。